简介:您的 SIEM 系统在不到一分钟的时间内生成了多个警报,表明 Simon Stark 的工作站可能存在 C2 通信。尽管 Simon 没有注意到任何异常情况,但 IT 团队还是让他分享了任务管理器的屏幕截图,以检查是否有任何异常流程。未发现可疑进程,但有关 C2 通信的警报仍然存在。然后,SOC 经理指示立即收容工作站和内存转储以进行分析。作为记忆取证专家,您的任务是协助 Forela 的 SOC 团队调查和解决这一紧急事件。

Task 1 题目:请识别恶意进程并确认恶意进程的进程ID。

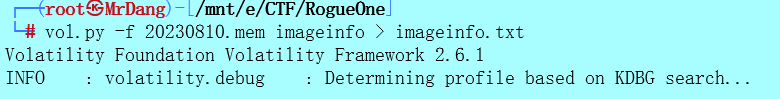

首先,让我们使用imageinfo插件找到配置文件以开始我们的Invistigation

1 vol.py -f 20230810 .mem imageinfo > imageinfo.txt

发现Suggested Profile(s) : Win10x64_19041配置文件

列出所有进程并检查是否有恶意进程

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 vol.py -f 20230810.mem --profile=Win10x64_19041 pslist-08 -10 11:13:38 UTC+0000 -08 -10 11:13:32 UTC+0000 -08 -10 11:13:38 UTC+0000 -08 -10 11:13:41 UTC+0000 -08 -10 11:13:41 UTC+0000 -08 -10 11:13:41 UTC+0000 -08 -10 11:13:42 UTC+0000 -08 -10 11:13:42 UTC+0000 -08 -10 11:13:42 UTC+0000 -08 -10 11:13:42 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:43 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:44 UTC+0000 -08 -10 11:13:45 UTC+0000 -08 -10 11:13:45 UTC+0000 -08 -10 11:13:45 UTC+0000 -08 -10 11:13:45 UTC+0000 -08 -10 11:13:45 UTC+0000 -08 -10 11:13:46 UTC+0000 -08 -10 11:13:46 UTC+0000 -08 -10 11:13:46 UTC+0000 -08 -10 11:13:47 UTC+0000 -08 -10 11:13:51 UTC+0000 -08 -10 11:13:51 UTC+0000 -08 -10 11:13:52 UTC+0000 -08 -10 11:13:53 UTC+0000 -08 -10 11:13:53 UTC+0000 -08 -10 11:14:05 UTC+0000 -08 -10 11:14:06 UTC+0000 -08 -10 11:14:06 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:07 UTC+0000 2023-08 -10 11:14:34 UTC+0000 -08 -10 11:14:07 UTC+0000 -08 -10 11:14:11 UTC+0000 -08 -10 11:14:11 UTC+0000 -08 -10 11:14:13 UTC+0000 -08 -10 11:14:13 UTC+0000 -08 -10 11:14:13 UTC+0000 -08 -10 11:14:14 UTC+0000 -08 -10 11:14:14 UTC+0000 -08 -10 11:14:15 UTC+0000 -08 -10 11:14:15 UTC+0000 -08 -10 11:14:16 UTC+0000 -08 -10 11:14:19 UTC+0000 2023-08 -10 11:16:20 UTC+0000 -08 -10 11:14:21 UTC+0000 -08 -10 11:14:25 UTC+0000 -08 -10 11:14:25 UTC+0000 -08 -10 11:14:26 UTC+0000 -08 -10 11:14:54 UTC+0000 -08 -10 11:15:31 UTC+0000 2023-08 -10 11:15:37 UTC+0000 -08 -10 11:15:45 UTC+0000 -08 -10 11:15:45 UTC+0000 -08 -10 11:15:45 UTC+0000 -08 -10 11:15:45 UTC+0000 -08 -10 11:17:11 UTC+0000 -08 -10 11:20:19 UTC+0000 -08 -10 11:20:21 UTC+0000 -08 -10 11:20:21 UTC+0000 -08 -10 11:20:21 UTC+0000 -08 -10 11:20:25 UTC+0000 -08 -10 11:20:25 UTC+0000 -08 -10 11:20:25 UTC+0000 -08 -10 11:20:25 UTC+0000 -08 -10 11:22:31 UTC+0000 2023-08 -10 11:27:51 UTC+0000 -08 -10 11:24:26 UTC+0000 -08 -10 11:24:47 UTC+0000 -08 -10 11:26:32 UTC+0000 -08 -10 11:26:32 UTC+0000 -08 -10 11:26:35 UTC+0000 -08 -10 11:27:15 UTC+0000 -08 -10 11:27:15 UTC+0000 -08 -10 11:27:30 UTC+0000 -08 -10 11:27:38 UTC+0000 -08 -10 11:27:38 UTC+0000 -08 -10 11:27:42 UTC+0000 -08 -10 11:27:43 UTC+0000 -08 -10 11:27:43 UTC+0000 -08 -10 11:27:43 UTC+0000 -08 -10 11:28:20 UTC+0000 -08 -10 11:28:46 UTC+0000 -08 -10 11:29:25 UTC+0000 -08 -10 11:30:03 UTC+0000 -08 -10 11:30:57 UTC+0000 -08 -10 11:30:57 UTC+0000 -08 -10 11:31:32 UTC+0000 -08 -10 11:31:52 UTC+0000 -08 -10 11:31:52 UTC+0000

但所有进程都是乎是合法的windows进程

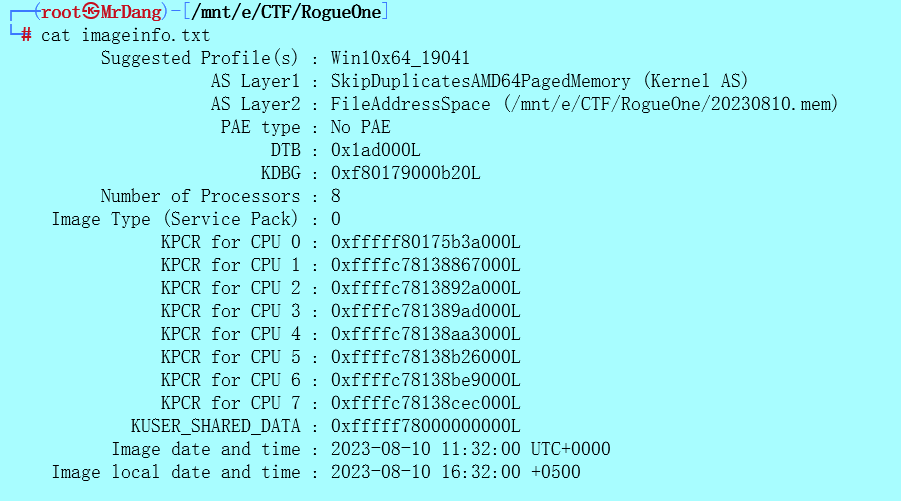

接着分析网络连接,在8888端口发现可疑的活动,但并没有看到它的PID(与侦听端口 8888 的攻击者的反向 TCP 连接)

1 vol.py -f 20230810 .mem --profile =Win10x64_19041 netscan

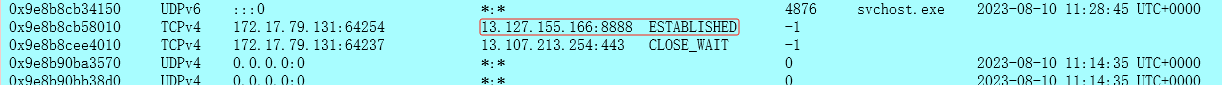

有关网络活动的更精确信息,我们使用 Volatility 3 中的插件:netstat

1 vol.py -f 20230810 .mem windows.netstat

对网络连接的进一步分析揭示了与进程相关的可疑活动:

进程名称 :svchost.exe进程 ID (PID): 6812连接 :连接是在 TCP 端口 8888 上建立的,标准 Windows 服务不常用该端口。

TASK 2 题目:SOC 团队认为,恶意进程可能会生成另一个进程,使威胁参与者能够执行命令。该子进程的进程 ID 是什么?

需要进一步调查进程 6812,以确定它是否确实是恶意流量的来源,并采取适当的措施来减轻威胁。

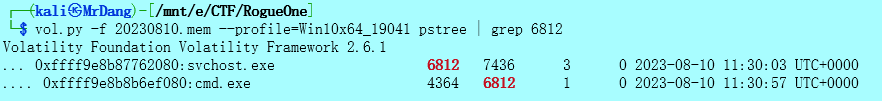

为了调查由可能受到入侵的 svchost.exe 进程生成的子进程,我们将使用插件,该插件可视化了进程之间的父子关系:pstree

1 vol.py -f 20230810 .mem --profile =Win10x64_19041 pstree | grep 6812

答案:4364

TASK 3 题目:逆向工程团队需要恶意文件样本进行分析。SOC 经理指示你查找文件的哈希值,然后将示例转发给逆向工程团队。恶意文件的 md5 哈希值是多少?

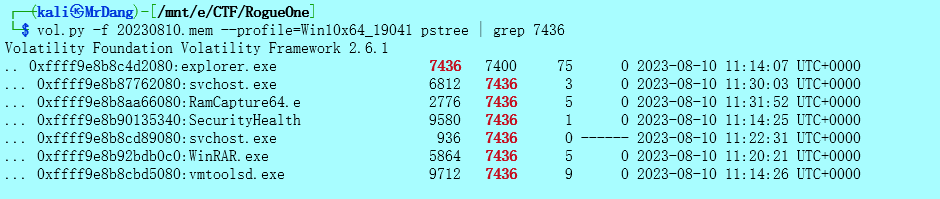

我们知道恶意进程是svchost.exe因此,让我们再次使用 pstree 搜索生成此恶意进程的父进程,并通过父 PID(PPID 位于 PID 旁边)搜索7436

1 vol.py -f 20230810 .mem --profile =Win10x64_19041 pstree | grep 7436

启动的事实尤其令人震惊,负责桌面和文件管理的 Windows 程序也是如此。它通常不会生成进程。这表明用户可能意外执行了恶意代码,导致生成虚假或受损的 .svchost.exe``explorer.exe``explorer.exe``svchost.exe``svchost.exe

查看cmd历史

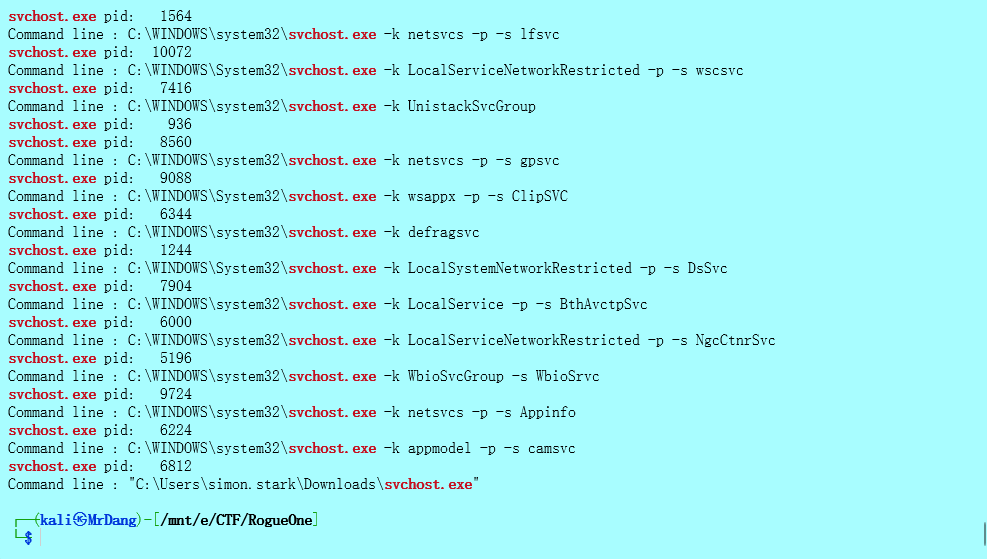

让我们在 CMD 历史记录中搜索,看看假svchost.exe是否在那里执行,让我们使用插件cmdline

1 vol.py -f 20230810 .mem --profile =Win10x64_19041 cmdline | grep svchost.exe

我们可以注意到,所有svchost.exe进程都是从 System32 目录生成的,但最后一个进程 ID 为 6812 的进程是从 Simon 的用户下载目录执行的

因此,让我们转储位于 downloads 目录的 svchost.exe 文件,为此我们将转储与恶意进程 ID 6818 相关的所有文件,为此我使用 Volatility 3

1 2 3 4 5 6 7 8 9 10 vol3 -f ../20230810 .mem windows.dumpfiles .DumpFiles --pid 6812 0 x9e8b8a4e4270.0 x9e8b8a656d00.ImageSectionObject .mpr .dll .img 0 x9e8b8ae25140.0 x9e8b8a7e5a20.ImageSectionObject .cscapi .dll .img 0 x9e8b8b0708b0.0 x9e8b8a2a3d20.ImageSectionObject .wininet .dll .img 0 x9e8b91ec0140.0 x9e8b90819750.DataSectionObject .svchost .exe .dat 0 x9e8b91ec0140.0 x9e8b957f24c0.ImageSectionObject .svchost .exe .img

我们得到了很多,但最后一个是我们想要的,直接使用md5sum

1 2 md5sum file.0 x9e8b91ec0140.0 x9e8b957f24c0.ImageSectionObject .svchost .exe .img 5 bd547c6f5bfc4858fe62c8867acfbb5 file.0 x9e8b91ec0140.0 x9e8b957f24c0.ImageSectionObject .svchost .exe .img

答案:5bd547c6f5bfc4858fe62c8867acfbb5

TASK 4 题目:为了找到事件的范围,SOC 经理部署了一个威胁搜寻团队,以扫荡整个环境,以寻找任何入侵迹象。如果您能够确认 C2 IP 地址和端口,这将对团队有很大帮助,以便我们的团队可以在扫描中利用这些地址和端口。

同问题一的IP和8888端口

答案:13.127.155.166:8888

TASK 5 题目:我们需要一个时间表来帮助我们确定事件范围,并帮助更广泛的 DFIR 团队进行根本原因分析。您能否确认该过程的执行时间和建立 C2 通道的时间?

同题目一,后面有时间戳

答案:10/08/2023 11:30:03

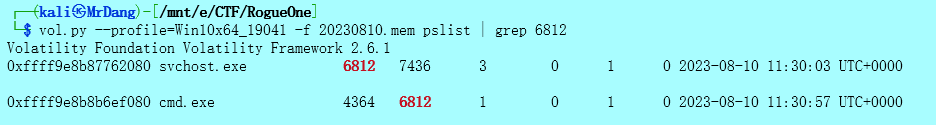

TASK 6 题目:恶意进程的内存偏移量是多少?

1 vol.py --profile =Win10x64_19041 -f 20230810 .mem pslist | grep 6812

答案:0x9e8b87762080

TASK 7 题目:您成功分析了内存转储,并获得了经理的表扬。第二天,您的经理请求更新恶意文件。您检查 VirusTotal 并发现该文件已上传,可能是由逆向工程团队上传的。任务是确定样本首次提交到 VirusTotal 的时间。

把在task 4中获得的md5放到VirusTotal里面搜索,就能得到提交时间

![image-20240409225648663]image-20240409225648663.png)

答案:10/08/2023 11:58:10