windows日志分析

Windows日志分类

系统日志

记录操作系统组件产生的事件,主要包括操作系统驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等事件。系统日志中记录的时间类型由Windows NT/2K操作系统预先定义。

默认位置:%SystemRoot%\System32\Winevt\Logs\System.evtx

应用程序日志

包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

默认位置: %SystemRoot%\System32\Winevt\Logs\Application.evtx

安全日志

记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。

默认位置:%SystemRoot%\System32\Winevt\Logs\Security.evtx

系统内置的以上三个核心日志文件默认大小均为20480KB(20MB),记录事件数据超过20MB时,默认系统将优先覆盖过期的日志记录。其它应用程序及服务日志默认最大为1024KB,超过最大限制也优先覆盖过期的日志记录。

日志字段说明

Windows事件日志中记录的信息中,关键的要素包含事件级别、记录时间、事件来源、事件ID、事件描述、涉及的用户、计算机、操作代码及任务类别等

| ID | 说明 |

|---|---|

| 1102 | 清理审计日志 |

| 4624 | 账号成功登录 |

| 4625 | 账号登录失败 |

| 4768 | Kerberos身份验证(TGT请求) |

| 4769 | Kerberos服务票证请求 |

| 4776 | NTLM身份验证 |

| 4672 | 授予特殊权限 |

| 4720 | 创建用户 |

| 4726 | 删除用户 |

| 4728 | 将成员添加到启用安全的全局组中 |

| 4729 | 将成员从安全的全局组中移除 |

| 4732 | 将成员添加到启用安全的本地组中 |

| 4733 | 将成员从启用安全的本地组中移除 |

| 4756 | 将成员添加到启用安全的通用组中 |

| 4757 | 将成员从启用安全的通用组中移除 |

| 4719 | 系统审计策略修改 |

五种事件类型中,最为重要的是成功审核(Success Audit),所有系统登录成功都会被标记成为成功审核。每个成功登录的事件都会标记一个登录类型:

| 登录类型 | 描述 |

|---|---|

| 2 | 交互式登录(用户从本地键盘上进行登录) |

| 3 | 网络(例如:通过net use,访问共享网络) |

| 4 | 批处理(为批处理程序保留) |

| 5 | 服务启动(服务登录) |

| 6 | 不支持 |

| 7 | 解锁,当用户离开计算机,屏保就会启动锁定计算机,需要输入密码才能重新进入。(失败的类型7登录表明有人输入了错误的密码或者有人在尝试解锁计算机) |

| 8 | 网络明文,像类型3一样,这种登录的密码在网络上是通过明文传输的。 |

| 10 | 远程交互(终端服务,远程桌面,远程辅助) |

| 11 | 缓存域证书登录 |

下面用玄机平台的一个windows日志分析的一个靶机作为例子

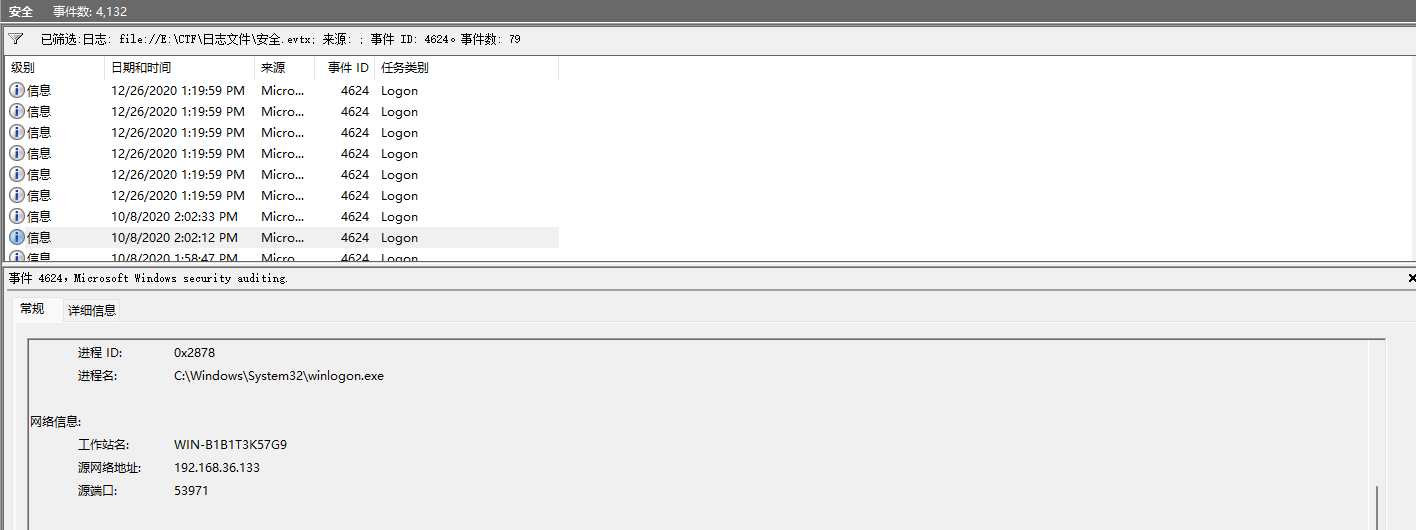

问题一:将黑客成功登录系统所使用的IP地址作为Flag值提交

在系统日志里面找到赛选当前日志,任务ID为4624,在10/8/2020 2:02:33里面发现远程登陆的可疑ip

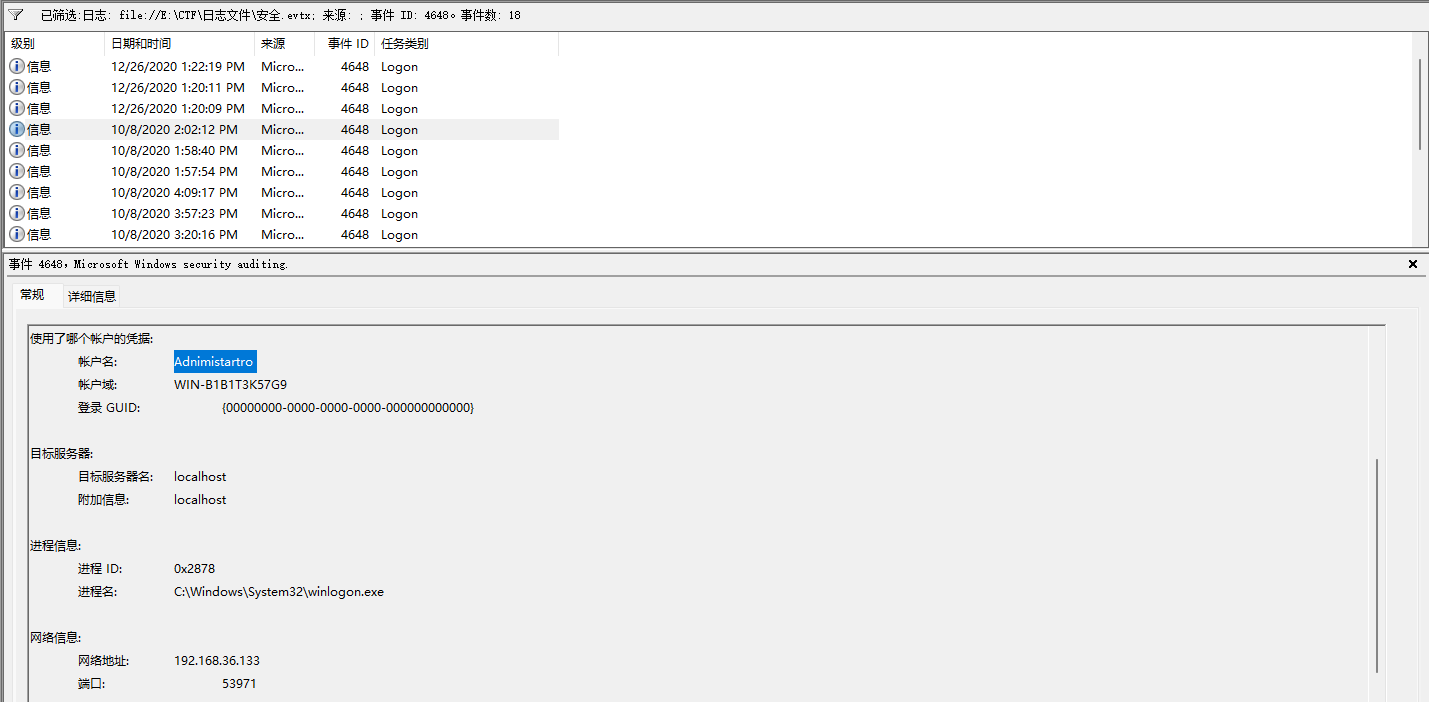

问题二:黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交

在时间ID4648里面发现在2:02:12这个时间点上面有账户的登录凭据发现登录的用户名的字母顺序不一样(在确定是同一远程登录IP的情况下)。

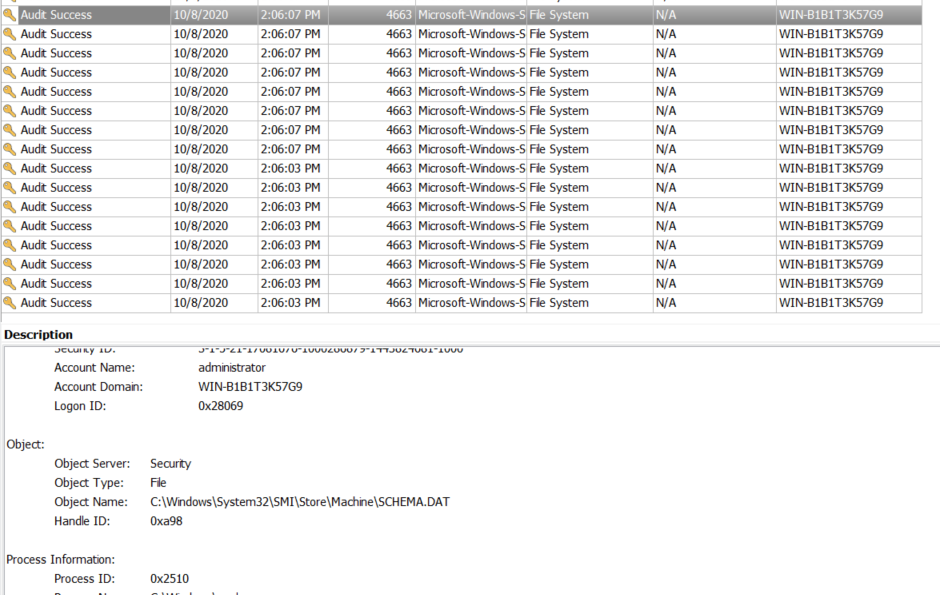

问题三:黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交

在登录系统后的操作日志,也就是说在修改用户名之前的。在事件ID4663里面发现有访问system32文件夹的日志。

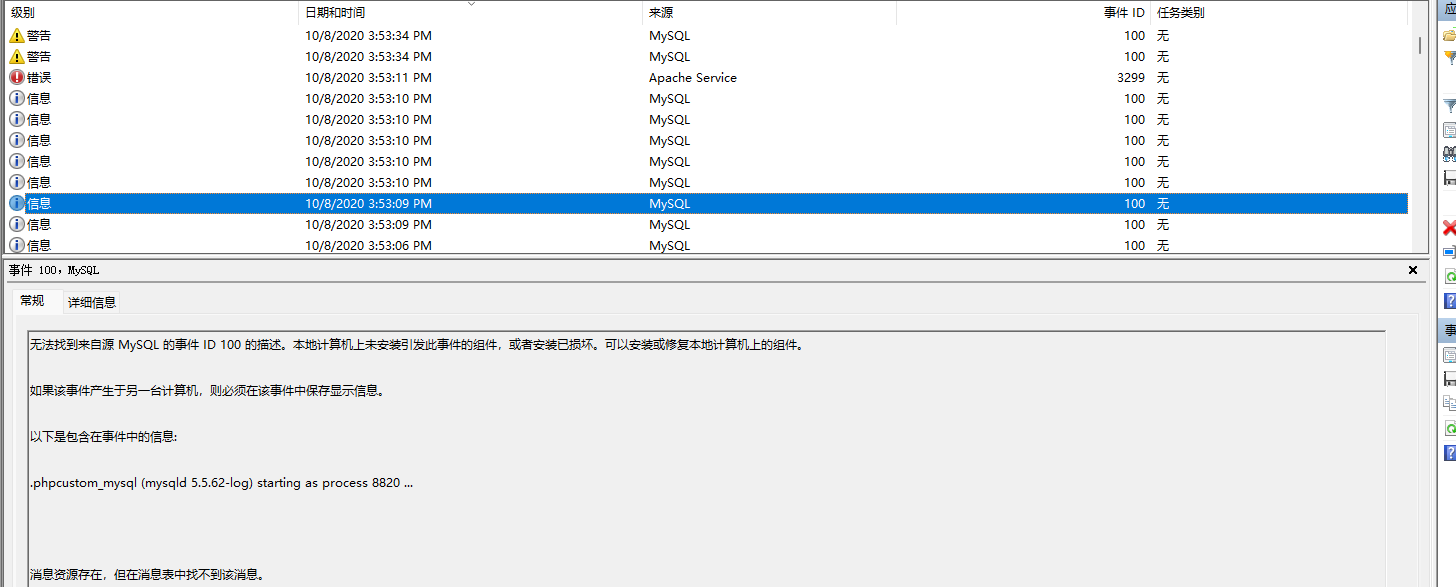

问题四:黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交

在应用程序的日志里面发现有很多的MySQL服务查找“starting”字段在最近的一个时间启动的就是最后一次启动的时间

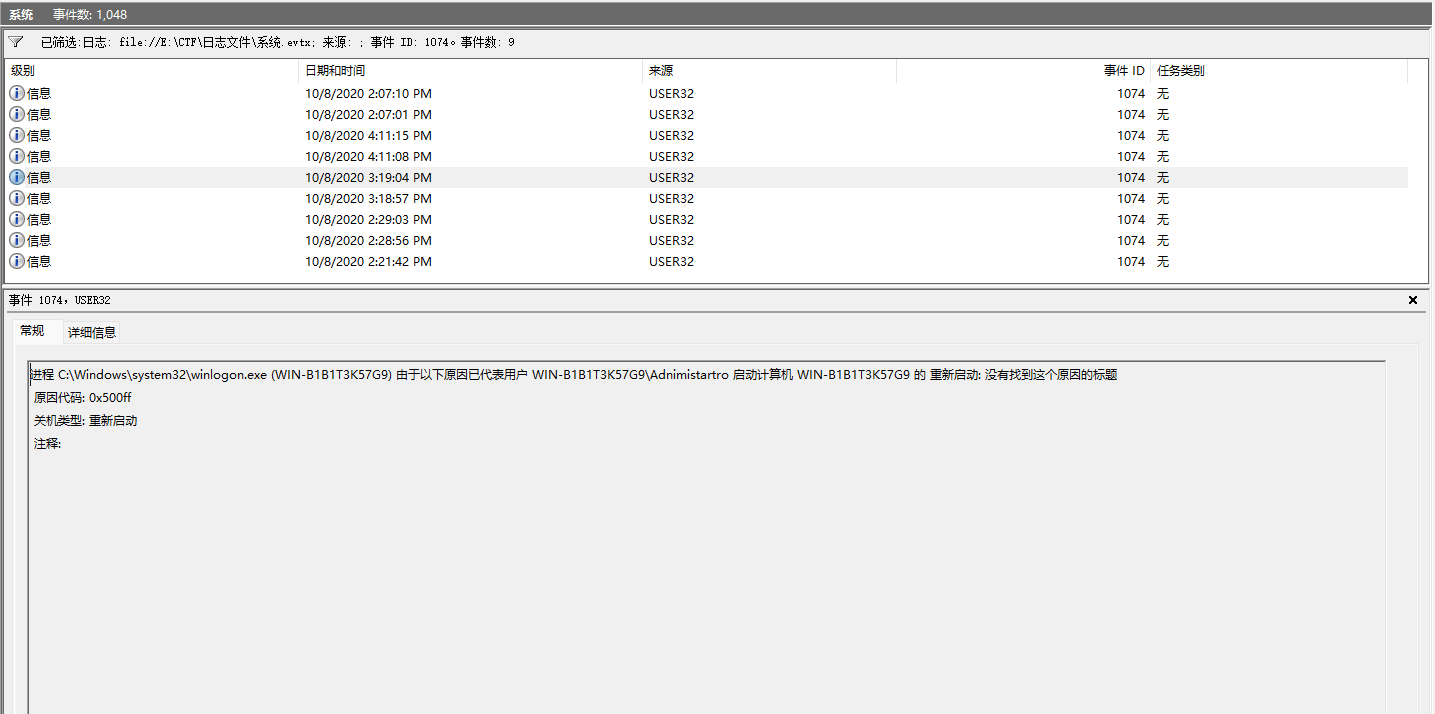

题目五:黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交

过滤1074,找到两次重启,但是windows改名时可能也存在一次关机的记录,所以答案为3次