玄机-windows日志分析

windows日志分析

题目描述

服务器场景操作系统 Windows7

服务器账号密码:winlog/winlog123

连接端口为:ip:3389

按照题目提示可以根据系统功能分析,或桌面工具进行辅助分析

注意:远控软件内IP为虚拟IP,如在进行进程中没有找到相关外连,应该是由于连接超时造成的断开了,重启环境服务器或软件即可继续对外发起请求,请见谅

注意:题目中shell如需在本地分析,提前关闭杀毒软件,会被杀掉,非免杀

注意:winlog用户在操作关于系统权限功能时,一定要使用管理员权限打开工具再去执行

如:cmd直接打开则可能无法进行操作系统权限性操作,需右击cmd-使用管理员权限打开,才可以,其它工具也如此

步骤一

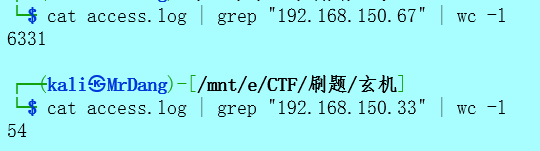

- 审计桌面的logs日志,定位所有扫描IP,并提交扫描次数

查看桌面上的logs日志发现扫描ip有192.168.150.67和192.168.150.33,统计这两个ip出现的次数之和就是答案。

步骤二

审计相关日志,提交rdp被爆破失败次数

在日志里面筛选事件id,4625根据爆破时间发现一共2594次

步骤三

审计相关日志,提交成功登录rdp的远程IP地址,多个以&连接,以从小到大顺序排序提交

日志里面筛选事件id4624,字段为审核成功,在里面查找发现有这几个ip(192.168.150.1&192.168.150.128&192.168.150.178)

步骤四

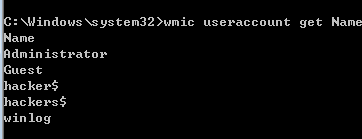

提交黑客创建的隐藏账号

查看事件4720发现里面有一个名为hacker$的隐藏账户

步骤五

提交黑客创建的影子账号

使用wmic useraccount get Name命令查看所有的账户,包括隐藏账户发现里面还有一个hackers$用户

步骤六

提交远程shell程序的连接IP+端口,以IP:port方式提交

把找到的xiaowei.exe文件丢到沙箱里面可以看到ip和端口

步骤七

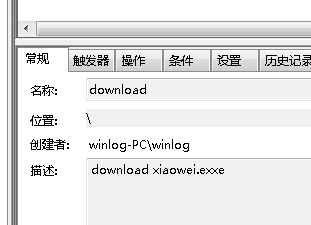

黑客植入了一个远程shell,审计相关进程和自启动项提交该程序名字

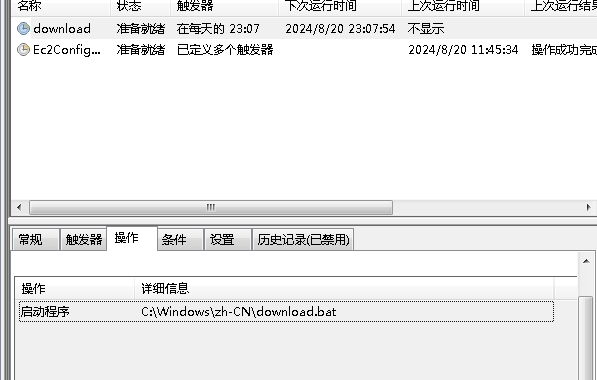

再计划任务里发现了一个可疑程序xiaowei.exxe,为了不被杀掉为exxe,删掉一个x为正确答案

步骤八

黑客使用了计划任务来定时执行某shell程序,提交此程序名字

再上一个步骤里面有一个操做,在里面可以看到有一个download.bat的程序