玄机-Linux等保

Linux等保

玄机-Linux等保

步骤一

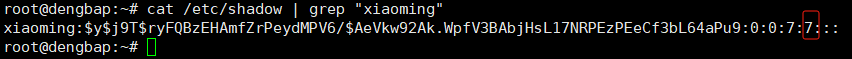

题目:查看相应文件,账户xiaoming的密码设定多久过期

查看shadow文件,发现过期时间是7天

答案:flag{7}

步骤二

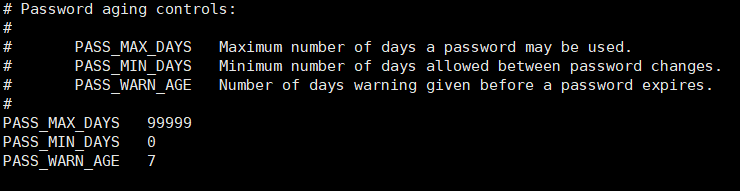

题目:查看相应文件,设置的密码到期规则是多少按照flag{提醒时间-最大时间}进行提交

在登陆的配置文件中可以查看到相应的规则

答案:flag{7-99999}

步骤三

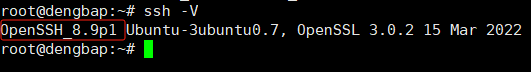

题目:已安装ssh,请提交当前SSH版本

直接查看版本信息

步骤四

题目:对passwd及shadow文件权限分配进行权限值提交并提交是否合规如:644+true

查看文件对应权限,一般文件权限不会超过677,可执行文件不会超过755

答案:flag{755+false}

步骤五

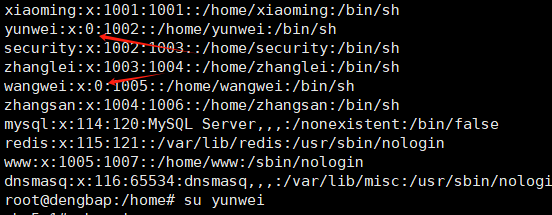

题目:结合相关知识检查在系统中存在可疑用户,进行提交用户名,多个用户名以+号连接

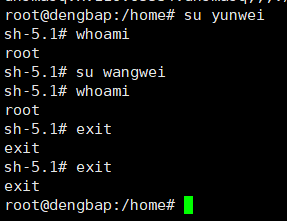

查看passwd文件发现yunwei用户和wangwei用户拥有root权限,切换到这两个用户确认一下确实存在root权限

答案:flag{yunwei+wangwei}

步骤六

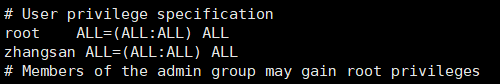

题目:结合相关知识,对没有进行权限分离的用户进行提交

查看sudoers文件

答案flag{zhangsan}

步骤七

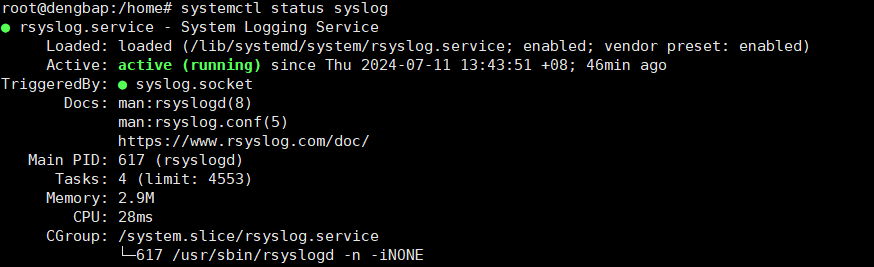

题目:结合相关知识,提交审计日志功能状态

此处查看syslog是否开启

答案:flag{active}

步骤八

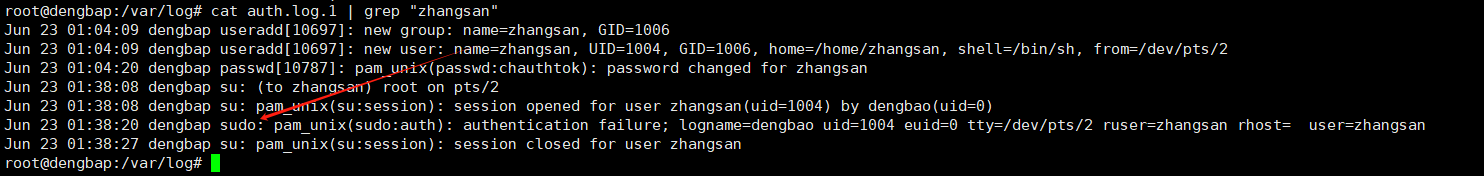

题目:审计相关日志,查看zhangsan用户尝试使用sudo但登录失败的日志,提交其时间,如flag{Jun 23 00:39:52}

直接查看日志文件发现有一条使用sudo登录失败的信息

答案:flag{Jun 23 01:38:20}

步骤九

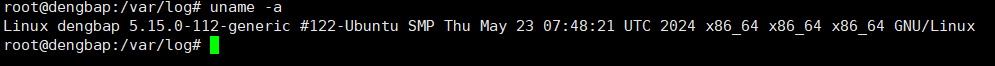

题目:结合相关合规知识,提交相关系统内核版本

直接用uname -a命令查看

答案:flag{5.15.0-112-generic}

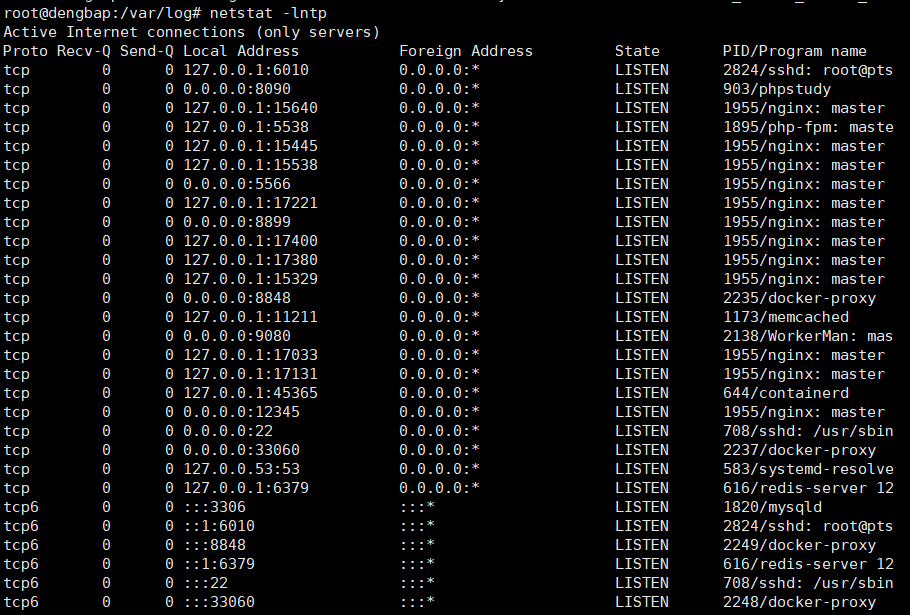

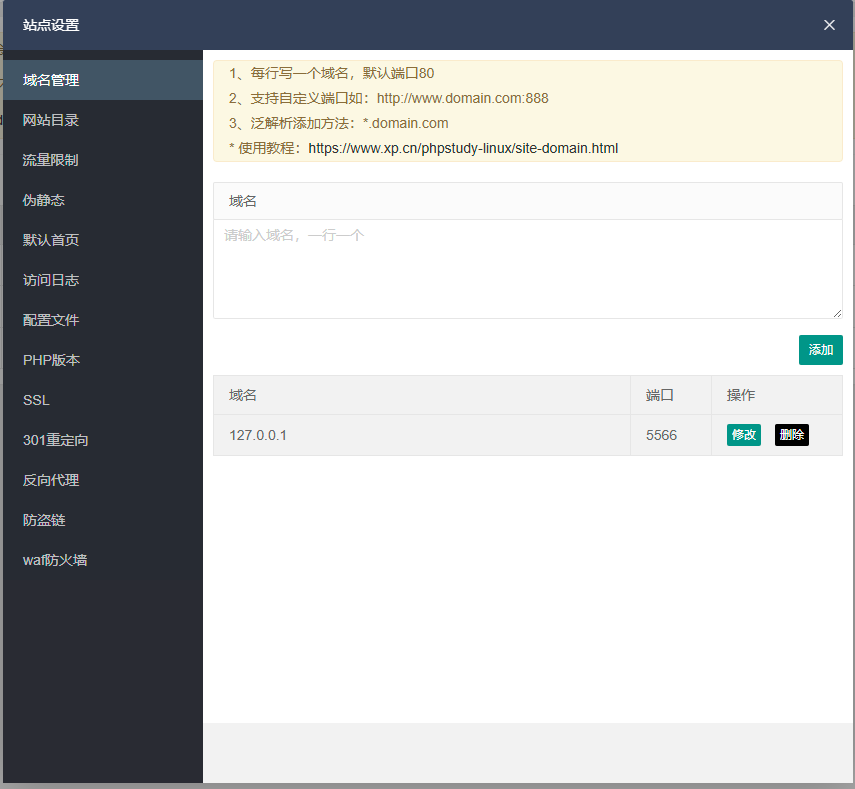

步骤十

题目:对开启的端口排查,结合应急响应知识,对开放的相关恶意端口进行提交

查看开启的端口,在小皮面板中的网站配置中发现有一个名为hack的web目录发现是5566端口

在hack的web目录下发现一句话木马

答案:flag{5566}

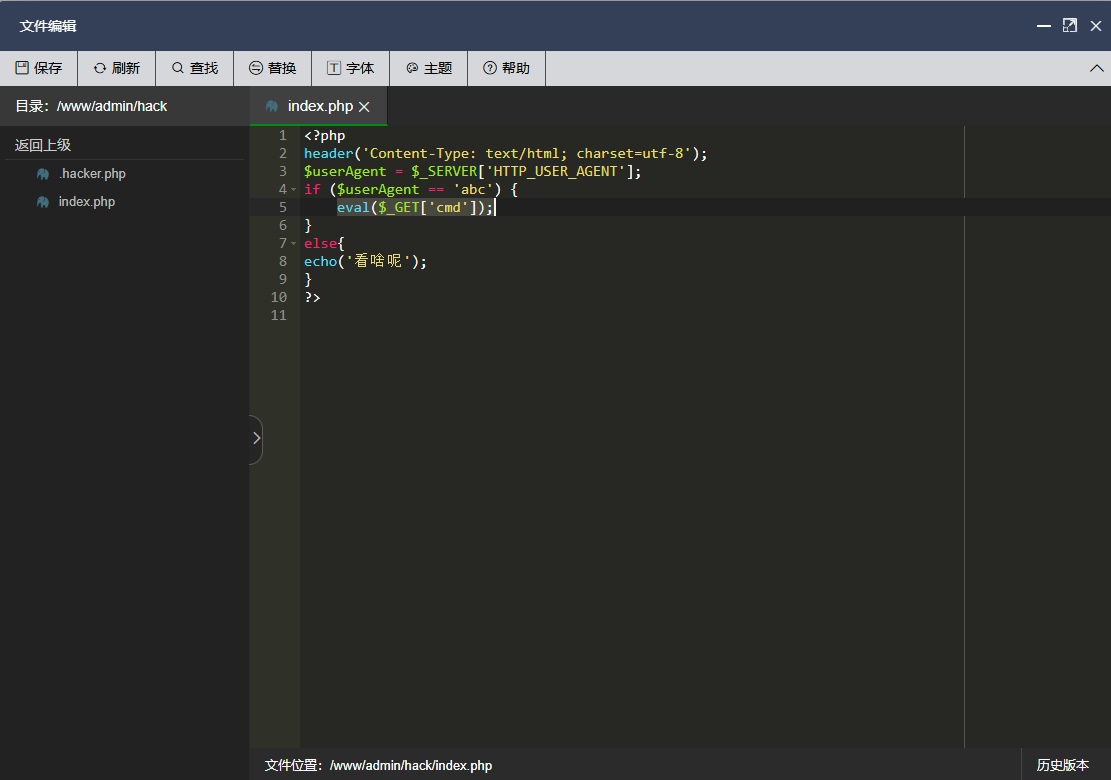

步骤十一

题目:已知相应的WEB恶意端口,提交其隐藏文件中flag

在hack目录下面发现一个隐藏的php文件

答案:falg{7815696ecbf1c96e6894b779456d330e}

步骤十二

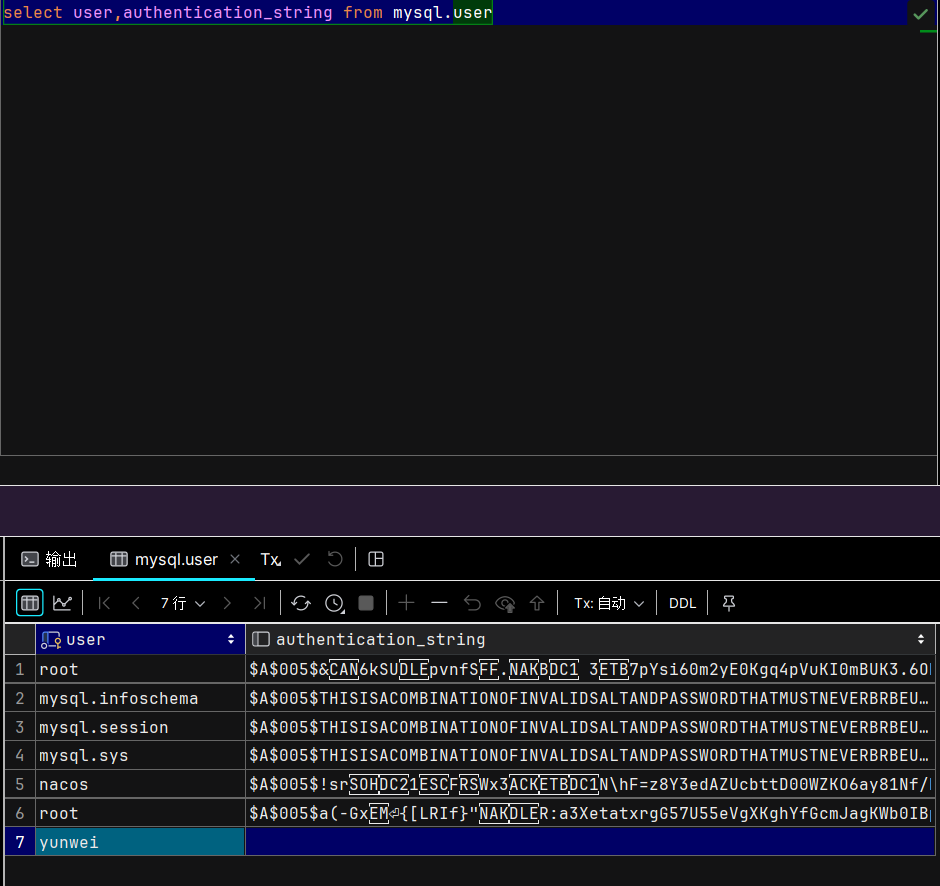

题目:结合相关知识,提交MySQL存在空口令风险的用户名,多个用户名已+连接

使用远程工具链接上MySQL

查询到的空口令的用户名为yuunwei

答案:flag{flag}

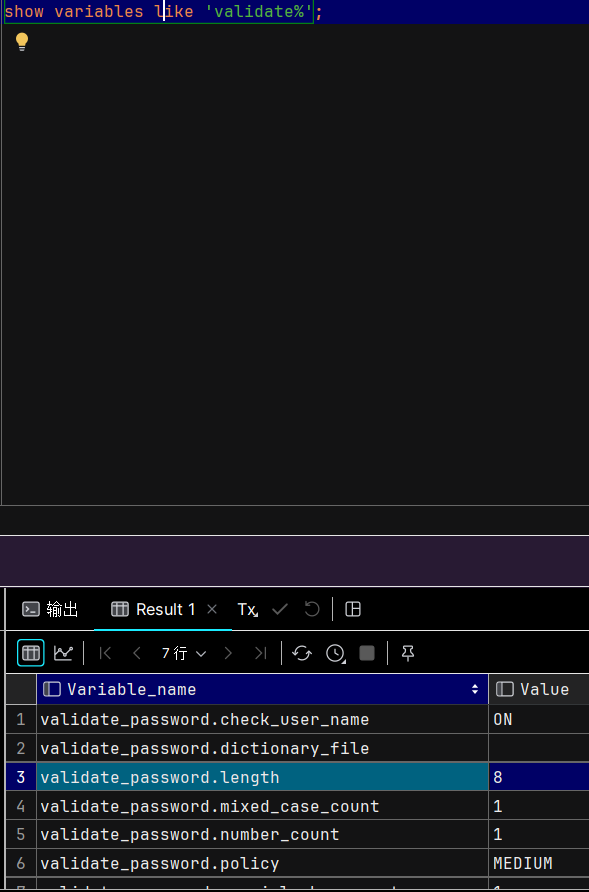

步骤十三

题目:结合相关知识,对MySQL密码复杂度查询到的最小长度进行提交

答案:flag{8}

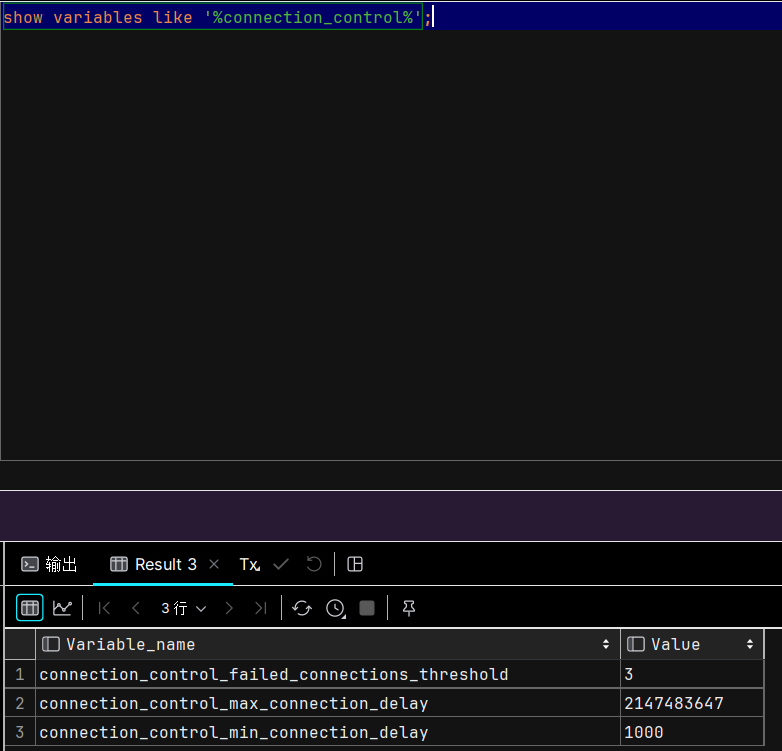

步骤十四

题目:结合相关知识,对MySQL登录最大失败次数查询并提交

答案:flag{3}

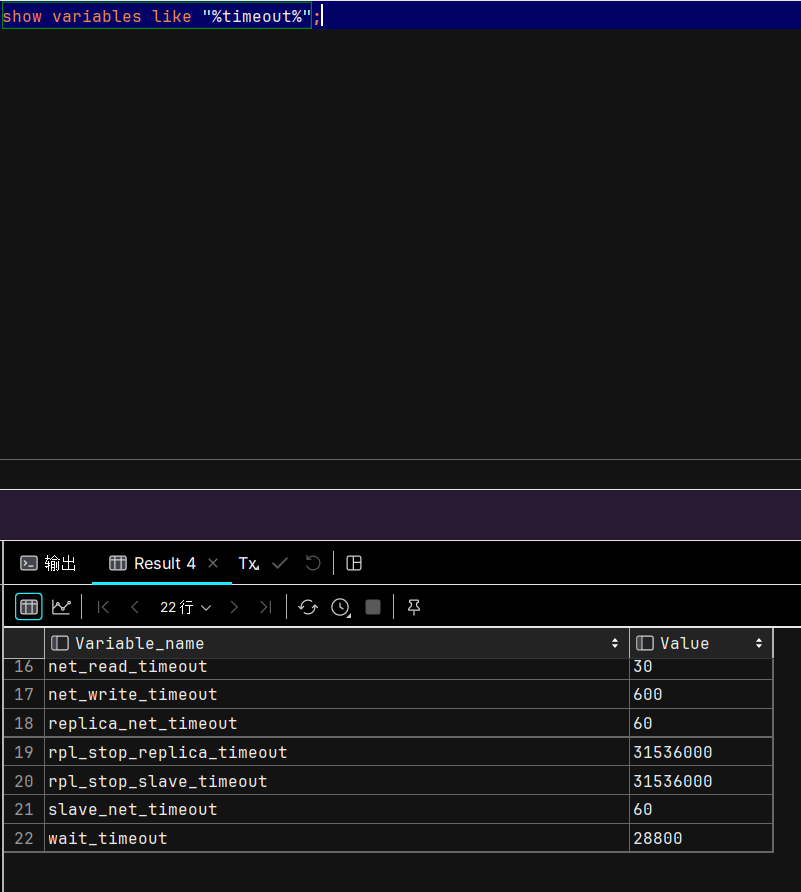

步骤十五

题目:结合相关知识,对MySQL超时返回最大时常进行提交(秒为单位)

答案:flag{28800}

步骤十六

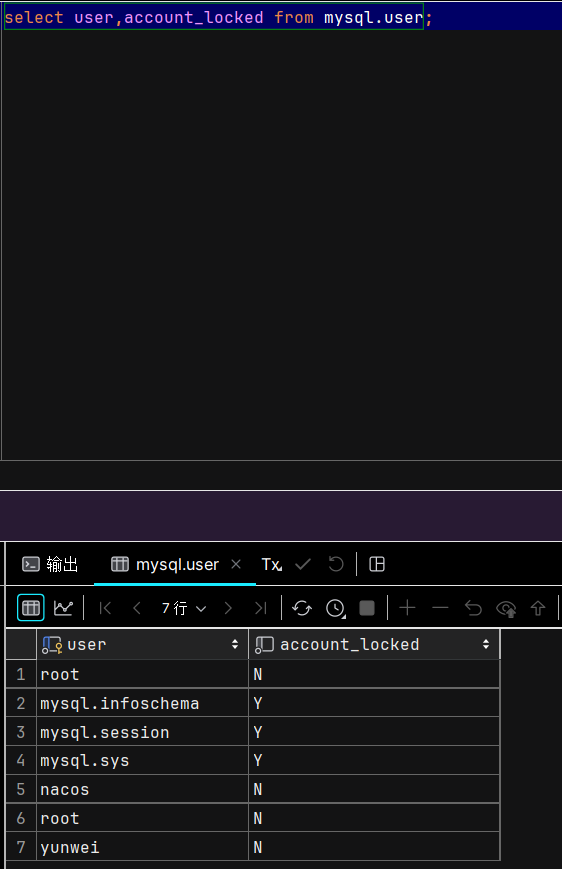

题目:结合相关知识,对MySQL锁定用户数量进行提交

答案:flag{3}

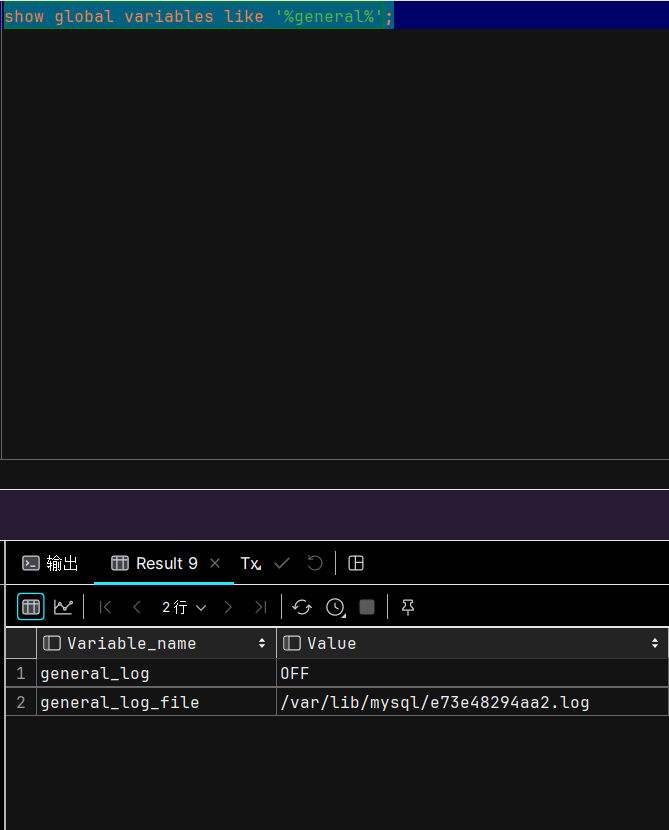

步骤十七

题目:提交MySQL全局日志状态 OFF或ON

答案:flag{OFF}

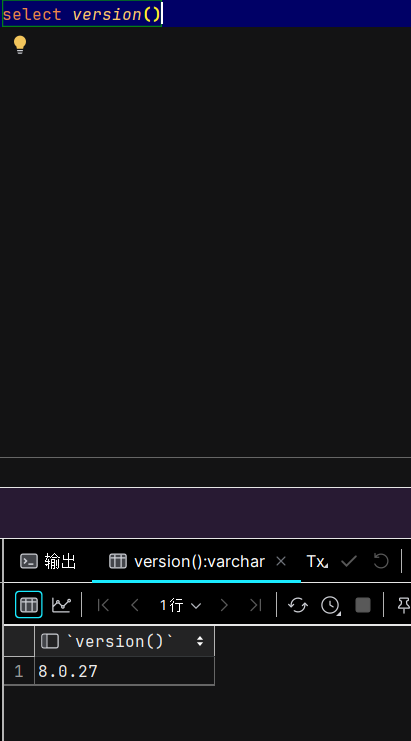

步骤十八

题目:提交当前MySQL数据库版本

答案:flag{8.0.27}

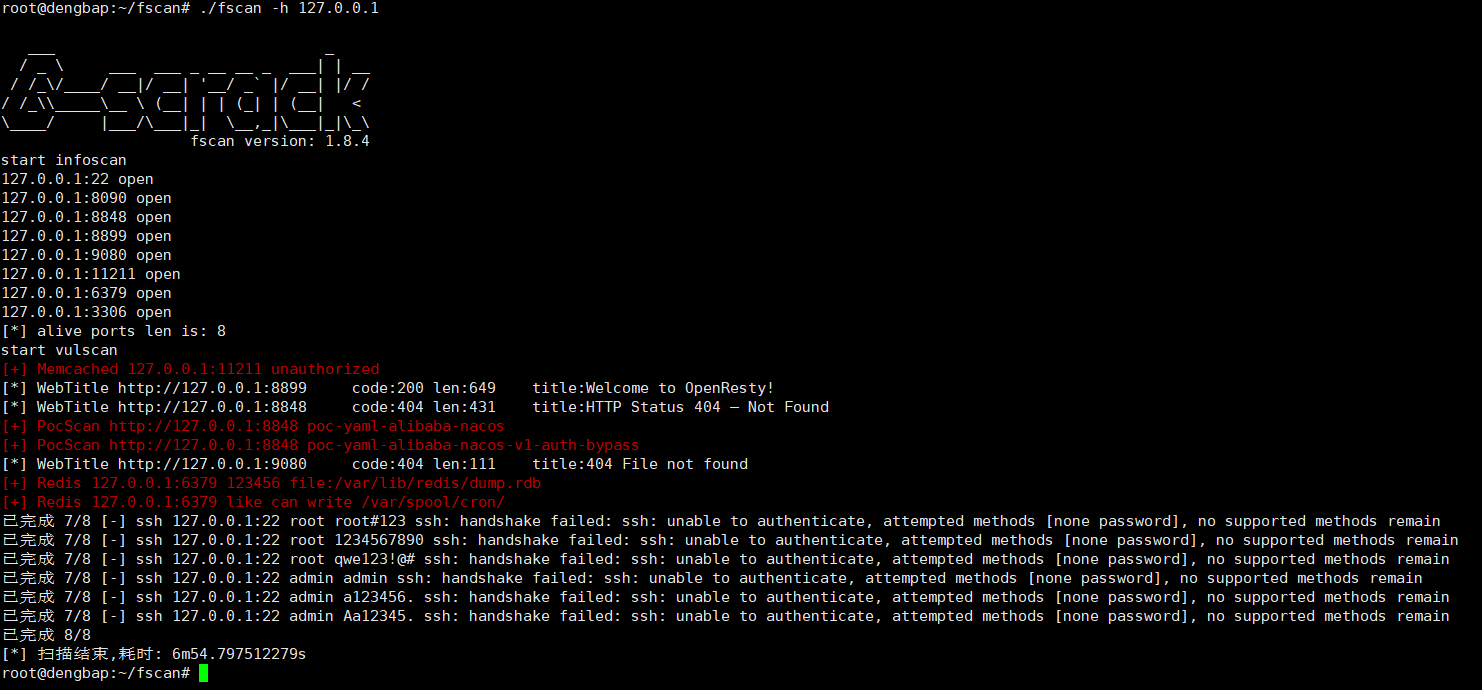

步骤十九

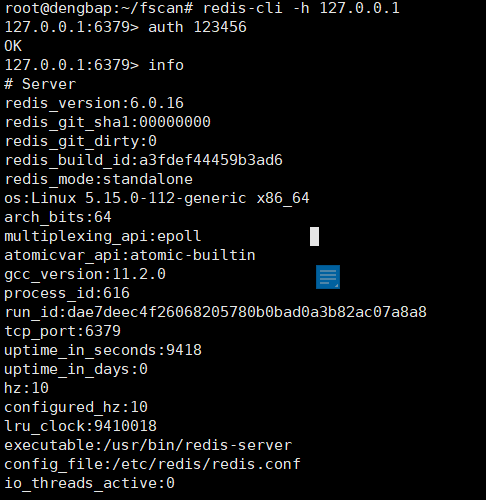

题目:使用/root/fscan/fscan对本地进行扫描,对存在漏洞的端口进行提交,多个端口以+连接

发现8848/nacos以及6379/redis存在弱口令

经过验证登陆成功

答案:flag{6379+8848}

后面两个,后面再补充