HTB-Brutus

Hack the Box-Brutus

场景说明:

打印机在圣诞老人的工作室里很重要,但我们还没有真正尝试保护它们!格林奇和他的精英黑客团队可能会试图用它来对付我们!请使用提供的数据包捕获进行调查!打印机服务器IP地址为192.168.68.128 请注意 - 这些夏洛克是按顺序和顺序完成的!

Task 1

题目:分析auth.log,您能否识别攻击者用于进行暴力攻击的 IP 地址?

直接用文本编译器查看日志文件,可以看出该日志的格式为

1 | |

在日志文件里面能够发现在68行以后有很多的ssh登录信息,这样一般为暴力破解ssh服务可以发现攻击这的ip为65.2.161.68

Task 2

题目:暴力尝试成功,攻击者获得了对服务器上帐户的访问权限。这个账户的用户名是什么?

注意到可以ip尝试登录root用户,发现暴力破解时的注销登录的用户均为root用户

Task 3

题目:您能否识别攻击者手动登录服务器以执行其目标时的时间戳?

使用utmpdump命令查看wtmp日志文件,可以发现攻击者的ip在06:32:45登录了系统

Task 4

题目:SSH 登录会话在登录时被跟踪并分配一个会话编号。问题 2 中分配给攻击者用户帐户会话的会话号是多少?

登陆时会创建一个新的会话号可以发现会话号为:37

Task 5

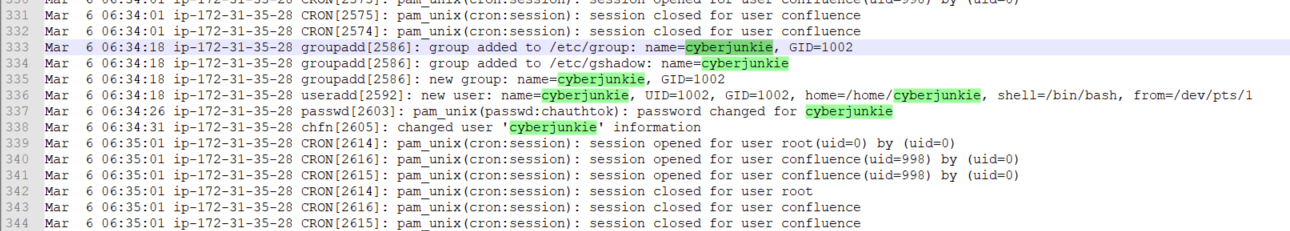

题目:攻击者在服务器上添加了一个新用户作为其持久性策略的一部分,并授予该新用户帐户更高的权限。这个账户叫什么名字?

发现攻击者把cyberjunkie用户添加到sudo组内以便于执行sudo权限或者查看需要sudo的文件

Task 6

题目:用于持久性的 MITRE ATT&CK 子技术 ID 是什么?

在网上搜索MITRE ATT&CK我们可以确定持久性有几个技术和子技术

从攻击者的所作所为来看,正确的应该是使用本地帐户****创建帐户技术,因为它是子技术。

Task 7

题目:根据先前确认的身份验证时间和会话在auth.log内结束,攻击者的第一个 SSH 会话持续了多长时间?(秒)

可以知道登陆时间是06:32:45在auth.log文件里面可以找到登出时间06:37:24,做减法得279秒

Task 8

题目:攻击者登录了他们的后门帐户,并利用他们的更高权限下载了脚本。使用 sudo 执行的完整命令是什么?

在这个地方发现了一个有关下载得命令